Para que triunfen los defensores de la privacidad y las redes abiertas, la tecnología debe ser fácil de usar, demasiado costosa de erradicar y bien comprendida por el público.

Las últimas décadas se han caracterizado principalmente por los sistemas cerrados, tanto financieros como en línea.

El sistema financiero, tal y como lo conocemos, ha sido un sistema bastante cerrado durante mucho tiempo, formado por varios silos. Los bancos y las agencias de valores operan con libros de contabilidad autorizados. Abrir cuentas en las entidades es una actividad autorizada. El envío de activos entre instituciones es una actividad autorizada a nivel nacional y, sobre todo, a nivel mundial. La propia moneda base tiene un emisor central.

Internet tenía muchos aspectos abiertos al principio y sigue teniéndolos, pero con el tiempo se ha consolidado en silos. Twitter, Facebook, Youtube, LinkedIn y plataformas similares son redes cerradas. Abrir cuentas en ellas es una actividad para la que hay que tener permiso, cómo utilizarlas es una actividad para la que hay que tener permiso, y enviar información entre estas plataformas generalmente no ha sido posible. ¿Cómo funcionan exactamente sus algoritmos? Como la mayoría están cerradas, no podemos saberlo.

Hoy en día, los protocolos monetarios abiertos (por ejemplo, Bitcoin), así como la aparición de nuevos protocolos de información abiertos (por ejemplo, Nostr), desafían este estado de cosas y/o presentan sistemas paralelos alternativos que la gente de todo el mundo puede utilizar, explorar y construir. Este artículo examina algunas de las perspectivas e implicaciones potenciales de su adopción.

Dinero De Código Cerrado

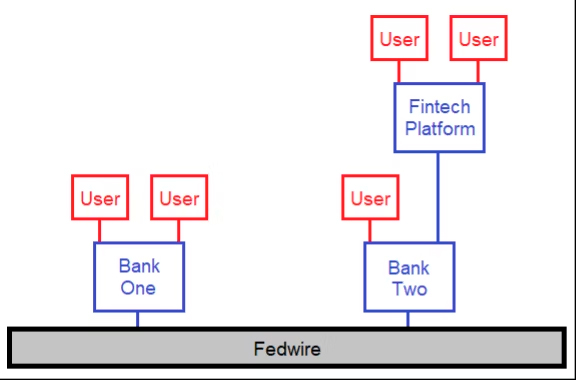

Las cuentas bancarias permiten a los usuarios acceder al sistema bancario tradicional interconectado a escala mundial. Una red mundial de bancos interconectados permite el intercambio de dinero nacional y mundial, con distintos plazos de liquidación para esas transacciones.

En las últimas décadas, varias empresas fintech se han desarrollado como capas sobre los raíles bancarios tradicionales, para modernizar y agilizar el proceso de envío de dinero. Contrariamente a la percepción popular, este tipo de empresas no están rodeando a los bancos ni compitiendo con ellos; son capas sobre el aparato bancario existente que siguen haciendo uso de varios bancos con conexiones con el banco central, pero de una manera que abstrae la experiencia para el usuario.

Con las tarjetas de crédito, PayPal, Venmo, Zelle y otros, un número cada vez mayor de métodos para mover pequeñas o medianas cantidades de dinero han reducido enormemente los tiempos de pago digital desde la perspectiva del usuario. Entre bastidores, sin embargo, sigue existiendo un complejo y lento proceso financiero de “apretón de manos” que tiene lugar a lo largo del proceso, a medida que diversas instituciones financieras intermedias asumen el crédito temporal.

En otras palabras, cuando un pequeño pago fintech parece finalizado al instante desde la perspectiva del usuario, los bancos en segundo plano siguen pasando horas o días finalizándolo detrás de la cortina en lotes más grandes, y por lo tanto manteniendo pagarés entre sí en el proceso.

Enviar pagos globales de forma fiable es mucho más engorroso, lento y caro. Las transferencias bancarias suelen quedar atrapadas y retrasarse de forma opaca. Muchos servicios fintech sólo están disponibles en un bloque económico, como Estados Unidos, y no tienen capacidad para enviar pagos al extranjero. En la medida en que un banco o servicio permite pagos globales, puede parecer un evento estresante cada vez, ya que te preguntas si va a pasar o se bloquea por alguna razón arcana y hay que volver a intentarlo, con la consiguiente pérdida de tiempo.

Mi cooperativa de crédito local solía ofrecer transferencias internacionales (utilizando Bank of America para la infraestructura, y por una comisión bastante elevada), pero ahora ya no lo hace. Ahora tengo que utilizar mi cuenta del Big Bank para enviar transferencias internacionales.

Hay un problema desafortunado en los pagos internacionales: las transacciones pequeñas suelen tener las comisiones más altas, y sus beneficiarios y receptores son los que menos pueden permitírselo. Muchas personas de países en desarrollo viajan a otros países por trabajo y envían dinero a sus familias en pequeñas cantidades. Los intermediarios cobran comisiones elevadas y no innovan rápidamente (o no innovan en absoluto) para reducirlas, y tienen pocos incentivos para hacerlo. Según el Banco Mundial, el porcentaje medio de comisión sobre el pago de una remesa es del 6,3%. Cuando se envían pagos de remesas directamente a los bancos, el porcentaje de comisión es del 11,7%. Las empresas fintech y las soluciones de pago por móvil son responsables de la reducción de la media, pero ésta sigue siendo muy elevada.

A nivel mundial, solo alrededor del 76% de las personas tienen una cuenta en un banco o en una plataforma fintech que se conecta a un banco. En muchos países y regiones, las cifras siguen siendo muy bajas. En Nigeria, por ejemplo, solo el 45% de las personas tiene una cuenta. En Palestina, solo el 34%. Tener una sucursal bancaria física es caro, y ofrecer un servicio de atención al cliente manual conlleva unos gastos generales considerables. Si alguien tiene unos pocos cientos de dólares, no suele merecer la pena que el banco le abra una cuenta.

Además, según el Banco Mundial, 75 países siguen restringiendo el derecho de las mujeres a gestionar sus bienes. Así que, además de los problemas técnicos o de monopolio para enviar o guardar dinero, también hay algunos cuellos de botella sociales.

Además, mucha gente no es consciente de la problemática combinación de refugiados y banca. La banca es una actividad centralizada y autorizada, regida por el banco central de una nación, con una estricta regulación. Esto implica casi siempre la obligación de que los bancos recaben la identificación de los clientes. Sin embargo, muchos refugiados procedentes de regiones empobrecidas o asoladas por la guerra carecen de documentos de identidad y no tienen una vía clara o conveniente para obtenerlos, dependiendo de la jurisdicción a la que hayan huido. El problema se agrava aún más si no tienen dinero o ingresos suficientes para que un banco se interese por ellos.

Mientras tanto, más del 86% de la población (más de 7.100 millones de personas) tiene un teléfono inteligente en todo el mundo, y el porcentaje aumenta rápidamente. La proliferación y la naturaleza exponencial de la tecnología han permitido que el uso de los teléfonos inteligentes supere el acceso a la banca en muchos ámbitos. Se espera que la adopción del teléfono y de Internet móvil siga extendiéndose a zonas cada vez más pobres en los próximos cinco y diez años.

Las personas que trabajan en sectores que la sociedad considera indeseables suelen tener problemas para acceder a la banca, o tienden a ser desbancarizadas (incluso por empresas de tecnología financiera) después de haber estado bancarizadas. Incluso el mero proceso de difundir información puede llevar a la desbancarización, como el conocido caso de Wikileaks, que perdió el acceso a su plataforma de pago fintech en 2010. Si una protesta se considera inaceptable, ya sea en Nigeria o en Canadá o en cualquier otro lugar, a los manifestantes se les pueden congelar las cuentas bancarias, las donaciones a los manifestantes se pueden congelar o revertir, e incluso quienes hacen donaciones pueden ver congelado su acceso financiero.

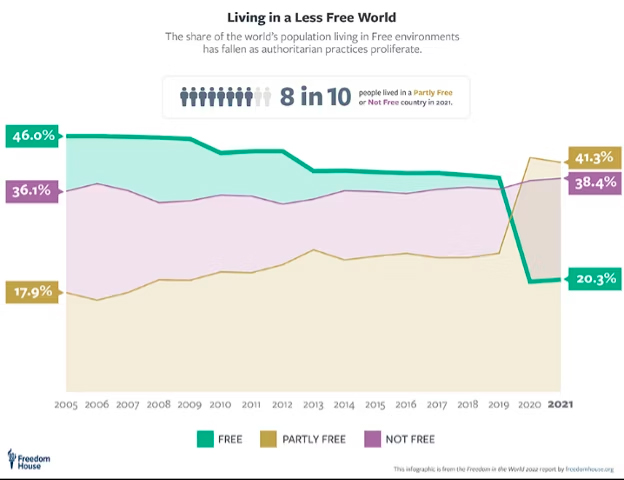

Y debemos considerar esto desde una perspectiva global: miles de millones de personas viven en países autoritarios y la cifra no está mejorando:

Dinero De Código Abierto

Durante décadas, al menos desde principios de los 80, criptógrafos y cypherpunks han investigado formas de crear dinero nativo de Internet que eludiera el sistema bancario. Muchas de las primeras implementaciones estaban centralizadas y, por lo tanto, o bien no consiguieron acumular un efecto de red y se estancaron en la bancarrota o fueron activamente cerradas por el gobierno.

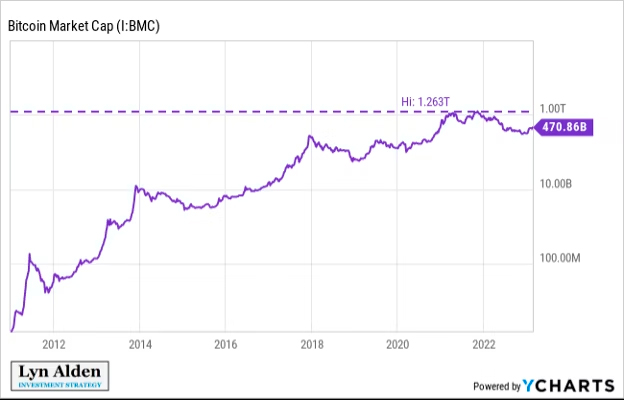

En 2009, Satoshi Nakamoto se basó en trabajos anteriores y lanzó lo que hasta ahora ha sido la red monetaria de código abierto más exitosa: Bitcoin. Durante 14 años y pico, ha proporcionado una red de pagos y ahorros abierta (aunque todavía bastante especializada) a cualquier persona con conexión a Internet, y de una forma que hasta ahora ha sido capaz de mantener la descentralización y la resistencia a la censura. Un subconjunto de analistas de todo el mundo sigue examinándola para determinar 1) si seguirá existiendo y siendo funcional y 2) qué implicaciones puede tener en caso afirmativo.

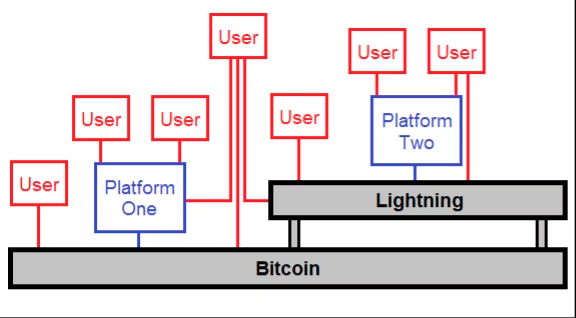

Nadie puede anular o censurar transacciones por decreto; la única forma de hacerlo es hacerse con el 51% de la capacidad de procesamiento de la red y anular al resto de la red. Y como es una red de código abierto sin nadie al mando, cualquiera con la capacidad física para hacerlo puede interactuar con ella de varias maneras:

- Un usuario puede ejecutar un cliente de nodo gratuito de código abierto y participar en el funcionamiento de la red, enviar pagos sin permiso y auditar detalles del protocolo.

- Sin siquiera utilizar software, un usuario puede generar una clave privada lanzando una moneda 256 veces y utilizarla para recibir bitcoin como pagos.

- Un usuario puede memorizar doce palabras, viajar por todo el mundo, y ser capaz de reconstruir su capacidad para acceder a su bitcoin en una fecha posterior.

- Un programador puede crear una aplicación de monedero sin custodia que interactúe con la red y facilite la interacción con ella a un usuario sin conocimientos técnicos.

- Una empresa de servicios financieros puede operar como custodio, o como proveedor de custodia colaborativo que posee una clave de respaldo 1-de-3 en un acuerdo multi-firma mientras que el usuario posee 2-de-3 claves.

Cuando observamos una red monetaria cerrada como el sistema de la Reserva Federal, es estrictamente jerárquica. Las redes de liquidación subyacentes, como Fedwire, sólo son accesibles a los bancos. En la medida en que un usuario quiere hacer uso de ella, sólo puede hacerlo indirectamente, siendo cliente de un banco o de una empresa fintech que se conecta a un banco. En la medida en que un desarrollador fintech o un nuevo banco descubra una forma de mejorar el acceso a la red, solo podrá hacerlo con permiso, si se le concede acceso a un banco y siguiendo todas las regulaciones que varían según la jurisdicción. La reciente denegación de la solicitud de Custodia Bank [ENG] es un ejemplo reciente para mostrar lo permisivo y jerárquico que es el sistema.

Una red monetaria abierta funciona de otra manera. Los usuarios pueden acceder directamente a la red si lo desean. O pueden pasar por plataformas más grandes que hacen diversas concesiones en aras de la comodidad. Además, las personas pueden interactuar directamente con cualquier parte de la pila que se adapte a sus necesidades específicas en un momento concreto, como la capa base o las capas de software que se encuentran sobre ella (por ejemplo, Lightning). Cualquier desarrollador puede crear una nueva forma de interactuar con ella, o una nueva capa sobre ella, y ofrecerla en el mercado global sin esperar a que se apruebe una solicitud a una autoridad centralizada.

Redes Sociales De Código Cerrado

A primera vista, Internet parece razonablemente descentralizada. En todo el mundo se utiliza una pila de protocolos coherente construida en torno al Protocolo de Internet, y sobre esa pila de protocolos hay varios sitios web u otros tipos de servidores, y existen múltiples métodos diferentes para acceder a ellos (por ejemplo, diferentes sistemas operativos, aplicaciones de navegador, etc.).

Sin embargo, la forma en que la gente tiende a utilizarla se ha vuelto bastante controlable y aislada. El auge de grandes plataformas de redes sociales como Facebook, Youtube, Twitter, LinkedIn y otras consolidó a muchos usuarios en grandes grupos de conectividad. En lugar de que cada uno cree su propio sitio web, la mayoría de los usuarios crean cuentas en grandes plataformas y se someten así a las diversas reglas y algoritmos de esa plataforma a cambio de la comodidad y el acceso que esas plataformas proporcionan. Miles de millones de personas se congregan en torno a estos focos de actividad, que se ofrecen gratuitamente a cambio de recoger todos sus datos. Los sitios web de foros de Internet pequeños y gestionados por separado solían ser populares, pero han tendido a consolidarse en subsecciones de las principales plataformas de medios sociales. La búsqueda de nuevos sitios web está dominada por el algoritmo de búsqueda de Google.

Un usuario de Twitter no puede enviar un mensaje directo a otro de Facebook. Un usuario de LinkedIn no puede llevar consigo a sus seguidores si crea una cuenta en Twitter. Todos tienden a estar aislados.

Estas plataformas utilizan varios algoritmos privados para determinar qué información se muestra a los usuarios y tienen discrecionalidad en torno a las políticas de moderación de contenidos para eliminar publicaciones o cuentas enteras según lo consideren oportuno, o según lo exija su gobierno.

Podemos imaginar esto desde el punto de vista de la empresa, el gobierno y el usuario, y ver lo que cada uno está tratando de maximizar.

Desde el punto de vista de una empresa, necesita poder eliminar actividades ilegales o spam puro y duro, para poder cumplir las leyes y que su plataforma no se convierta en una tragedia de los comunes. También tienen que ajustar su algoritmo de forma que ofrezca a los usuarios las conexiones que les resulten más útiles y los mantenga en la plataforma en lugar de irse a otra.

Desde el punto de vista de un gobierno, las personas actúan de forma muy diferente en línea que fuera de ella. Son más impersonales, más agresivas y más fáciles de manipular con datos falsos (incluso a través de agentes extranjeros) cuando están en línea. Los algoritmos, si no están bien ajustados, pueden alimentar a mil millones de personas con más de lo que les emociona de la gente que ya forma parte de su tribu digital, y así cerrarlas entre sí y exagerar repetidamente la indignación pública en oleadas recurrentes.

Desde el punto de vista del usuario, el poder del gobierno y de las empresas sobre la moderación es propenso a la corrupción. Un gobierno puede exigir la retirada de información que le resulte incómoda o que no se ajuste a su narrativa preferida. Las empresas pueden exacerbar la indignación y las emociones de los usuarios si al final se traducen en más dólares. Al igual que el complejo militar-industrial que existe desde hace décadas, también existe un complejo político-financiero-mediático.

India, como ejemplo muy amplio, pero relativamente leve, ha establecido un historial al decirle a Twitter, YouTube y otras plataformas que eliminen la información que es desfavorable para su administración actual, y esas plataformas cumplen. En muchos países más restrictivos, las plataformas de medios sociales están completamente controladas o prohibidas, dejando a su población a oscuras y desconectada del resto del mundo.

Incluso los mensajes privados pueden ser leídos por quienes ostentan el poder. Algunas plataformas utilizan mensajes directos no cifrados. Otras plataformas afirman utilizar mensajes directos cifrados, pero no hay forma de que un usuario pueda demostrar que realmente están cifrados. Los mensajes sin cifrar pueden ser leídos por personas internas de la empresa, por agentes gubernamentales que soliciten esa información o por piratas informáticos que pueden acceder ilegalmente a ellos, y a menudo lo hacen.

Un usuario no puede auditar el funcionamiento del algoritmo de código cerrado de una plataforma. Un usuario de Facebook no puede enviar un mensaje directo a un usuario de Twitter. Si se congela o elimina una cuenta, el usuario puede apelar, pero por lo demás no tiene ningún recurso. Si las redes sociales no están permitidas en un país, la información y la conectividad de las personas se ven enormemente reducidas y controladas por fuerzas centralizadas.

Redes Sociales De Código Abierto

La gente lleva tiempo intentando crear experiencias de Internet y redes sociales más descentralizadas, pero es difícil competir con los efectos de red que han establecido las grandes redes centralizadas. Un servidor centralizado tiende a ser muy eficiente y a reforzarse a sí mismo, por lo que las soluciones centralizadas se despliegan, consiguen los usuarios iniciales y se atrincheran durante décadas.

Una de las formas de descentralizar Internet es normalizar y facilitar el funcionamiento de un servidor doméstico. A medida que la tecnología mejora, los ordenadores básicos para servidores se han vuelto más accesibles, y han aparecido varias soluciones de hardware y software orientadas al mercado de servidores de consumo. Sin embargo, sigue habiendo limitaciones a largo plazo en el interés o la capacidad financiera de la gente para hacer funcionar un servidor. Las limitaciones financieras y de ancho de banda son especialmente problemáticas para los usuarios potenciales de los países en desarrollo.

Por otro lado, algunas tecnologías permiten una mayor transferencia de información entre iguales. El intercambio de archivos, las videollamadas y cosas por el estilo pueden permitir a la gente conectarse entre sí con un gran ancho de banda. Keet, por ejemplo, es mucho más rápido y de mayor resolución que Zoom para las videoconferencias en las que participa un número modesto de personas. Uno de los problemas de los modelos peer-to-peer puros es que ambos usuarios tienen que estar conectados al mismo tiempo para coordinarse.

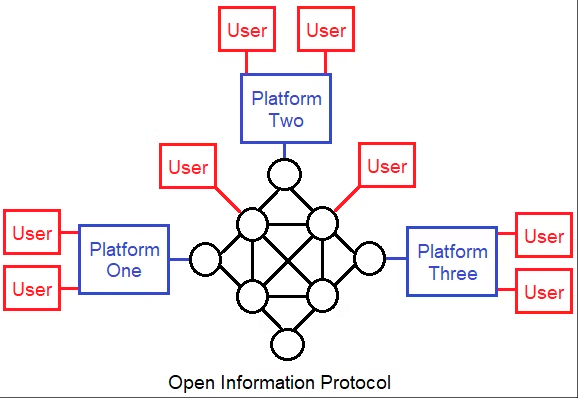

Un método intermedio que parece estar empezando a funcionar a gran escala es la idea de servidores distribuidos o “relés”. En este modelo, no todos los usuarios tienen que gestionar un servidor, sino que los servidores individuales son relativamente fáciles de gestionar, se incentiva económicamente su funcionamiento y son, por lo tanto, lo suficientemente numerosos como para que no haya forma de controlar o censurar la red. El resultado es una red bastante descentralizada de servidores que se conectan entre sí, y de usuarios que se conectan a ellos.

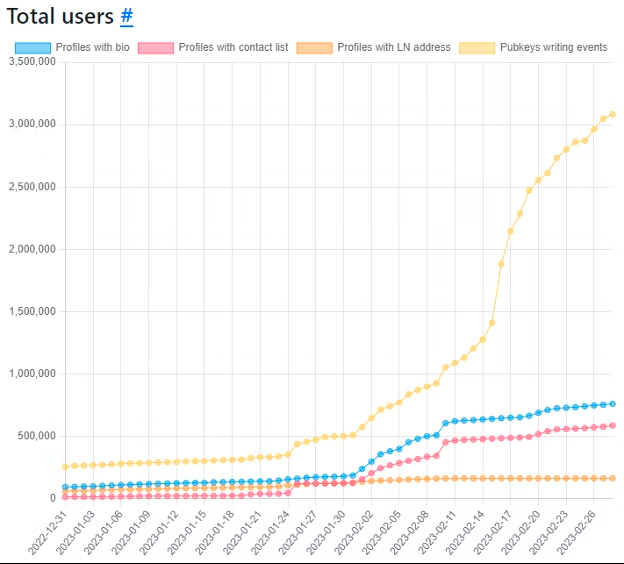

Un buen ejemplo de ello es Nostr. Es un protocolo de código abierto que significa “Notas y otras cosas transmitidas por relés”. Durante los dos primeros años de su existencia estuvo relativamente poco extendido, pero en 2022 empezó a ganar tracción. A finales de año y principios de 2023, gracias a los esfuerzos de Jack Dorsey y otros, comenzó a ganar una adopción seria.

Además de Nostr, cualquiera puede crear una aplicación de cliente para él. Los usuarios de diferentes clientes pueden ver las publicaciones de los demás y enviarse mensajes. Una persona puede utilizar distintos clientes a lo largo del tiempo y seguir teniendo acceso a sus seguidores. Un cliente puede parecerse a Twitter. Otro puede parecerse a Telegram. Hasta ahora, los clientes que se parecen a Twitter han sido los preferidos.

La analogía más cercana quizá sea compararlo con el correo electrónico. Las personas que utilizan Gmail, Yahoo, Hotmail, AOL y varios servicios individuales de correo web pueden enviarse correos electrónicos entre sí independientemente del servicio que utilicen. Esto se debe a que todos se basan en el mismo conjunto de protocolos subyacentes y no son sistemas cerrados o silenciados.

Del mismo modo, Nostr es un protocolo de publicación en redes sociales de código abierto para el que se pueden crear clientes. Se han creado clientes para Twitter, clientes para Telegram, clientes de escritorio y clientes móviles para Nostr, y todos son compatibles entre sí.

Un buen atributo de este modelo es que si alguien tiene una idea realmente buena para un nuevo tipo de plataforma de medios sociales, no tiene que preocuparse por los efectos de red. Puede crear una nueva experiencia, es decir, una nueva interfaz de cliente, conectarla directamente al protocolo Nostr y hacerla interoperable desde el principio con cualquier otro usuario de Nostr a través de los clientes existentes. Pueden aprovechar el efecto de red existente, del mismo modo que cualquier nuevo navegador o proveedor de correo electrónico aprovecha el amplio efecto de red que ya existe para esos protocolos.

Y puede extenderse más allá de las redes sociales. Jack Dorsey ha insistido en esta idea y ha señalado, por ejemplo, que podría utilizarse como sustituto de GitHub. El informático y autor anónimo Gigi se ha referido a ella como una “capa de identidad y reputación”. Willy Woo lo describió como todo lo que Twitter quería en sus primeros años con una API abierta. Elizabeth Stark, consejera delegada de Lightning Labs, apuntó más allá de los clones de Twitter y escribió que “un protocolo de mensajería abierto significa que se pueden construir cosas que antes no eran posibles en el viejo paradigma centralizado del jardín amurallado”.

Para utilizar Nostr, hay que generar un par de claves pública y privada de varias maneras. La mayoría de los clientes pueden hacerlo por ti, y aplicaciones de terceros como Alby pueden hacerlo por ti. La clave privada la mantienes en secreto y la pública es como tu nombre de usuario, que compartes con otras personas.

No existe un servidor central (o “relé”), sino que muchos usuarios individuales gestionan relés. Los usuarios pueden elegir a qué repetidores se conectan y los operadores pueden prohibir el acceso a determinados usuarios. Los usuarios publican material en múltiples repetidores, y éstos transmiten y almacenan ese material, con la discreción de los operadores de repetidores sobre qué material eligen transmitir y almacenar en su repetidor particular.

Nostr hace un uso nativo de la red Bitcoin/Lightning, sin basarse en ella. Los usuarios pueden darse propinas fácilmente con transacciones Lightning o pagar a los operadores de repetidores premium con pagos Lightning para utilizar esos repetidores en lugar de los diversos gratuitos. También pueden ofrecerse otros servicios de pago a través de Nostr.

La combinación de criptografía de clave pública y servidores distribuidos significa que ninguna entidad central puede censurar a nadie ni prohibir a nadie el acceso al protocolo, de forma similar a como no se puede “prohibir a nadie el acceso al correo electrónico”. Un gobierno puede apuntar y cerrar repetidores individuales en sus jurisdicciones, pero podría haber un buen número de ellos, y personas de todo el mundo pueden gestionar repetidores, y los usuarios pueden conectarse a repetidores en otras jurisdicciones. Los operadores de repetidores individuales pueden elegir excluir cosas, y si los usuarios quieren excluir ciertas cosas pueden quedarse con esos repetidores más exclusivos. Algunos repetidores pueden funcionar de forma gratuita y otros pueden cobrar una pequeña cuota. Diferentes aplicaciones de clientes pueden configurar diferentes ajustes o apariencias, y los usuarios pueden determinar qué clientes utilizar, y utilizar varios clientes diferentes.

Esto también significa que parte de la experiencia del usuario es un poco torpe por el momento. Si un usuario no se conecta a buenos relés, la velocidad será lenta y algunos datos estarán incompletos, como ver los mensajes pero no poder ver los mensajes a los que responden. No es fácil hacer un seguimiento de cuántos seguidores tienes exactamente, o cuántos “me gusta” recibe realmente un determinado post. Los usuarios tienen que tener cuidado en qué clientes confiar: si introduces tu clave privada en un cliente fraudulento, pueden utilizarla para capturar tu identidad digital Nostr a nivel de protocolo. En la práctica, el uso del ancho de banda es bastante elevado, sobre todo para la infraestructura de Internet de los países en vías de desarrollo.

Espero que algunos de los aspectos más engorrosos se suavicen con el tiempo; por el momento, el ecosistema está básicamente desprovisto de capital, con un puñado de personas trabajando en él, y sin embargo ya es bastante impresionante tal y como está. Parece un potente conjunto de elementos individuales que se están uniendo. Es muy pronto.

Incluso el caso más pesimista para esta tecnología es decir que es algo que existirá ahora pero seguirá siendo de nicho, y por lo tanto es una nueva herramienta utilizable por la gente que la necesita.

¿Qué Aplicaciones Requieren Un Consenso Global?

Desde hace muchos años existe una moda en torno al concepto de “tecnología blockchain”, en su relación con la descentralización.

Algunos de los grandes temas han ido en esta línea:

- Dinero Nativo De Internet

- Tokenización De Activos

- Medios De Comunicación Descentralizados

- Identidad Digital

Todos estos temas son importantes vías de investigación. Bitcoin es una moneda nativa de Internet muy útil. Las stablecoins tokenizan el dólar y lo hacen más accesible a personas de todo el mundo. Los protocolos de información descentralizados pueden dar a más gente acceso a información y conexiones sin moderación centralizada o un servidor centralizado que cerrar. La identidad digital da a alguien la capacidad de demostrar que es una entidad continua a través de diferentes plataformas digitales y a través del tiempo.

Sin embargo, en los últimos años, la idea de “Web3” se ha utilizado principalmente como herramienta de marketing para los puntos tercero y cuarto de esa lista. Todo lo que incluya “descentralizado” o “cadena de bloques” como parte de su reclamo ha tendido a obtener mucho capital. Las empresas de capital riesgo pueden invertir capital en un proyecto de tokens, darle bombo y platillo, animar a los usuarios a entrar en su ecosistema con características financieras tipo ponzi, vender sus tokens a inversores minoristas al cabo de un par de años y salir con grandes ganancias, independientemente del hecho de que el proyecto no tenga capacidad de permanencia a largo plazo.

En un entorno así, las métricas de los usuarios se distorsionan debido a la existencia de tantos incentivos financieros que no están necesariamente en consonancia con el uso del software por su propio bien. El chiste, por tanto, es que “Web3 tiene más inversores que usuarios”. Y a menudo se exagera el nivel de descentralización como parte del esfuerzo de marketing.

Un gran problema aquí es que la mayoría de las plataformas simplemente no necesitan tokens, no se benefician de los tokens y empeoran por tener tokens.

Por supuesto, los valores o activos existentes pueden tokenizarse, y eso puede ser útil. Dólares tokenizados, acciones tokenizadas, recibos tokenizados de cosas, etc. Estos son activos centralizados, pero su lado de pares se expande en un activo al portador y negociable a nivel mundial por cualquier persona con un teléfono inteligente. Es un caso de uso real para la gente, aunque conlleva riesgos regulatorios y de contrapartida.

Pero muchas cosas descentralizadas, y en particular las plataformas, son más fuertes sin un token. El objetivo de un token suele ser enriquecer a un número reducido de creadores o inversores. en lugar de mejorar el producto real o resolver un problema real. La existencia de un token es a menudo innecesaria y perjudicial para un proyecto. A menudo es sólo un método de arbitraje regulatorio para eludir las leyes de valores existentes.

En este sentido, hay muchas más cosas que se anuncian como beneficiarias de una cadena de bloques de las que realmente lo son. Una cadena de bloques ayuda a diferentes entidades a llegar a un consenso global sobre algo, y eso es un proceso caro que sólo debe aplicarse a las cosas que realmente lo necesitan.

Consenso Global Y Dinero:

Un ejemplo de algo que realmente necesita un consenso global es un libro de contabilidad global compartido, como Bitcoin. Para auditar el suministro de la red Bitcoin y validar todas las transacciones, los nodos necesitan ponerse de acuerdo sobre el estado completo del libro de contabilidad, de forma global y continua. Una cadena de bloques resuelve este problema.

Bitcoin es como una gran hoja de cálculo descentralizada sobre la que el mundo se pone de acuerdo cada diez minutos, utilizando la energía de los mineros y las reglas impuestas por la red de nodos gestionados por los usuarios como árbitros de la verdad. Se trata de un proceso costoso, pero valioso, que no se resuelve por otros medios.

Consenso Global Y Activos:

El siguiente paso son los activos tokenizados, como las stablecoins. El emisor centralizado necesita saber cuántas reclamaciones de sus activos existen, y probablemente necesite poder congelar las individuales y reemitirlas cuando sea necesario. Por otro lado, el usuario debe poder demostrar al emisor su derecho de propiedad. Es menos importante (pero potencialmente deseable) que un usuario pueda auditar a bajo coste la totalidad de las reclamaciones de otros usuarios, ya que de todos modos dependen de un emisor centralizado.

Además, los emisores y los usuarios necesitan composibilidad: las piezas deben poder interactuar de muchas maneras diferentes de forma relativamente fluida para que el ecosistema sea notablemente superior al ecosistema financiero existente. Esto da a los usuarios una flexibilidad considerable sobre cómo mantener un activo, dónde negociarlo, si lo apalancan como garantía y dónde, etcétera.

Hasta ahora, este tipo de actividad se ha beneficiado de una cadena de bloques (blockchain) y de un consenso global, aunque hay trabajos de investigación que sugieren que pueden existir otras vías. Puede pensarse en ellas como métodos para mejorar la envoltura tecnológica de los emisores de valores, las bolsas, los coleccionables, los servicios de liquidez/apalancamiento y los servicios de pago fiat existentes.

Consenso Global E Información:

A partir de ahí, entramos en la comunicación descentralizada y los medios sociales y vemos que el consenso global no es necesario, ni siquiera deseable.

Por ejemplo, no llegamos a un consenso global sobre “todos los correos electrónicos”. Los proveedores de correo electrónico utilizan protocolos globales y, sin embargo, no hay ninguna entidad que necesite o tenga la capacidad técnica de catalogar el estado actual de todos los correos electrónicos a nivel mundial. De hecho, sería un problema para la privacidad si pudieran hacerlo.

Del mismo modo, Nostr no requiere un consenso global y, por tanto, no es una cadena de bloques. No es necesario que todos los repetidores se comuniquen entre sí y se aseguren de que todos están de acuerdo. Los usuarios no necesitan conectarse a cada repetidor. La red es de código abierto e interoperable, y los usuarios pueden decidir qué parte de la red quieren ver en función de con cuántos repetidores quieren conectarse y a cuántas personas quieren seguir.

Los intentos de utilizar una cadena de bloques como tecnología subyacente para las redes sociales o tipos similares de experiencias en Internet no tienen sentido, en mi opinión, porque el coste de llegar a un consenso global es caro, no añade necesariamente nada a la experiencia y puede perjudicarla.

Consenso global e identidad:

Por último, la identidad digital tampoco requiere un consenso global.

La existencia de un par de claves pública/privada, por ejemplo, puede utilizarse para demostrar la identidad continua (o al menos la propiedad continua de la clave privada) a través de plataformas y a lo largo del tiempo. Del mismo modo, las organizaciones o aplicaciones pueden ofrecer servicios de identificación más completos y dar al usuario la posibilidad de compartir selectivamente parte de esa información con receptores autorizados de la misma. Algunas de estas aplicaciones pueden hacer uso de una cadena de bloques o de una capa construida sobre ella.

No es necesario que haya un consenso global de todas las identidades, ni sería necesariamente deseable que lo hubiera.

Un Ejemplo Combinado: Dinero E Información

Hace un tiempo transferí algunos bitcoins de una de mis antiguas cuentas de intercambio de criptomonedas a un monedero lightning móvil.

Si me encontrara en un país en vías de desarrollo, incluso en uno donde los bancos no me permitieran enviar dinero a corredores de bitcoin o criptointercambios, podría haber ganado los sats a través de Stakwork (Stakwork es una plataforma que, utilizando la red Lightning, conecta a personas que quieren que se realicen microtareas, con personas capaces de realizar microtareas a nivel mundial). O bien, podría haber adquirido algunos con dinero físico a través de Azteco, un sistema de vales.

Suelo jugar con diferentes monederos con fines de investigación, por lo que tengo variedades con y sin custodia. Un ejercicio que hice para probar diferentes interfaces de usuario es enviar rápidamente algunos bitcoin fraccionados (comúnmente denominados “sats”) de monedero a monedero en mi propio teléfono. Cada transacción tardaba unos tres segundos. Los activos al portador saltaban de monedero custodio a monedero no custodio y de monedero custodio a monedero no custodio. Las comisiones eran una fracción de céntimo, y el proceso estaba automatizado y dentro de mi control. También he ayudado a gente a descargar una cartera y enviarles algunos sats en un par de minutos.

A partir de ahí, transferí algunos sats a mi monedero de Stacker News, lo que me llevó unos tres segundos. Stacker News es un sitio web similar a Reddit que requiere pagar sats para publicar, lo que ayuda a evitar el spam, pero no es realmente caro para los usuarios humanos. Los usuarios pueden darse propinas unos a otros con sats, por lo que publicar buenos contenidos puede hacerte ganar algunos sats. Yo transferí sats allí para poder publicar, y acabé recibiendo un montón de propinas por mis posts.

Hace poco, al probar Nostr, hice algo parecido. Instalé el plugin Alby en mi navegador y lo utilicé para crear un nuevo monedero. Transferí algunos de mis sats de Stacker News a mi monedero Alby, lo que me llevó unos tres segundos. En mi cliente Nostr, incluí mi monedero Alby. A partir de ese momento, los usuarios podían enviarme fácilmente sats a mi monedero Alby. Por supuesto, también di propinas a otras personas y pude pagar por el acceso a un relé premium. En cualquier momento, puedo sacar sats de estos ecosistemas y almacenarlos en una cámara frigorífica más profunda; estos monederos de rayos custodiados y no custodiados pueden considerarse como dinero en efectivo en una cartera, con compensaciones similares en cuanto a comodidad y seguridad.

La combinación de una red monetaria abierta y una red de información abierta es bastante interesante. El dinero programable al portador puede circular sin fricciones a través de las fronteras y entre plataformas. Las plataformas pueden ser interoperables entre sí sin tener que trabajar directamente unas con otras para que esto ocurra, simplemente porque están interconectadas con los mismos protocolos subyacentes. Se puede incentivar a los operadores de servidores para que mantengan y mejoren una red de información mediante microtransacciones.

Un conjunto de protocolos que conecte globalmente a las personas en términos de identidad, información y valor puede reducir muchas fricciones y crear muchas nuevas oportunidades.

El Campo De Batalla De La Privacidad

El comercio abierto requiere la transferencia tanto de información como de valor. Por lo tanto, tanto las redes monetarias abiertas como las redes de información abiertas (y su uso real más que su mera existencia) son importantes para el estudio de la economía, la geopolítica y diversos resultados de inversión a largo plazo.

En general, cualquier jurisdicción que resulte atractiva en el sentido de que la gente y el capital quieran acudir a ella, y la información pueda compartirse libremente en su interior y con el resto del mundo, debería acoger favorablemente este tipo de tecnologías. Las redes monetarias y de información abiertas, especialmente si su uso se extiende por todo el mundo de forma difícil de evitar, permiten y aceleran un mayor flujo de valor hacia estas jurisdicciones más libres desde otros lugares. Las fronteras pierden relevancia desde el punto de vista económico. Por otro lado, cualquier jurisdicción poco atractiva en el sentido de que la gente y el capital quieran escapar de ella, y la información esté restringida dentro de ella y con el resto del mundo para proteger a los gobernantes, debería temer tales tecnologías. Las redes monetarias y de información abiertas crean más fugas de capital e información dentro y fuera de sus jurisdicciones, empoderando a sus gentes, u obligando a sus gobernantes a gastar más en aumentar las restricciones existentes para mantener su aislamiento.

Privacidad Financiera A La Baja

Antiguamente, cuando el intercambio de dinero en efectivo o monedas era más habitual, la privacidad de las transacciones era la norma. Sin embargo, a medida que el mundo se consolidaba en los registros bancarios, la privacidad empezó a desaparecer.

La Ley de Secreto Bancario de 1970, promulgada por el gobierno estadounidense y aún en vigor, obliga a los bancos a presentar informes al gobierno si las transacciones diarias de un cliente superan los 10.000 dólares.

Cuando se promulgó esta ley en 1970, la renta media anual de los estadounidenses era inferior a 10.000 dólares. Por lo tanto, la ley sólo cubría las grandes sumas de dinero que se movían en un día, por valor de más de 80.000 dólares en los débiles dólares de hoy. Sin embargo, la ley no incluía ningún ajuste por inflación. A medida que el valor del dólar se erosionaba con el tiempo, los bancos tenían que presentar informes sobre niveles de transacciones cada vez más pequeños, ya que las transacciones por valor de 10.000 dólares en un día eran cada vez más habituales. Cada año, el gobierno reduce de hecho el umbral relativo a su vigilancia financiera automática, simplemente a través de la inflación, sin aprobar más legislación.

En los próximos cincuenta años, si la tasa de inflación se mantiene en la misma media que en los últimos cincuenta años, el umbral de notificación se reducirá unas 8 veces más en términos de poder adquisitivo. Cuando se promulgó la ley, el gobierno se concedió a sí mismo la capacidad de controlar las transacciones del tamaño de una casa. Con el tiempo, la inflación mejoró la ley para que pudieran seguir la pista de transacciones del tamaño de coches usados. Si esto sigue así, les permitirá vigilar transacciones del tamaño de cortacéspedes o bicicletas.

Este es un ejemplo de ampliación continua de un mandato de vigilancia, sin tener que aprobar una nueva legislación para ello. La inflación sirve como mandato en constante expansión.

Por supuesto, con otras tecnologías y métodos de vigilancia, o con órdenes judiciales, o con nueva legislación, las autoridades ya pueden ver también cualquier tamaño de transacción bancaria que deseen.

La Privacidad De La Información, A La Baja

La privacidad en la comunicación, el movimiento y otros aspectos de la vida solía ser cara de violar. Antes del uso generalizado de Internet, los teléfonos inteligentes, las cámaras de vigilancia y otras tecnologías, la única forma de violar la intimidad de alguien era espiarle físicamente, registrar su persona o su propiedad. Y por esta razón, la persona que veía violada su intimidad tenía muchas posibilidades de saber que había sido espiada.

En la era digital, es cada vez más fácil y barato para los gobiernos, empresas o individuos violar la privacidad de alguien, y sin que esa persona lo sepa. Los gobiernos y las empresas pueden recopilar automáticamente una combinación de información pública y privada sobre millones de personas en las principales plataformas y portales digitales. Esos datos, una vez recopilados, pueden organizarse mediante diversas técnicas de Big Data, incluido el aprendizaje automático, y luego supervisarse algorítmicamente o facilitarse la búsqueda a los usuarios de la base de datos.

En 2013, un contratista de la Agencia de Seguridad Nacional de Estados Unidos llamado Edward Snowden filtró información a periodistas que revelaba que las capacidades de vigilancia de la Agencia de Seguridad Nacional de Estados Unidos se extendían mucho más allá de lo que hasta entonces era conocido por el público. En concreto, se reveló que la NSA era capaz de intervenir directamente los sistemas de los principales proveedores de telecomunicaciones y las plataformas de software de grandes empresas para recopilar información de forma continua.

En uno de los informes originales sobre la filtración, The Guardian reveló:

“La Agencia de Seguridad Nacional ha obtenido acceso directo a los sistemas de Google, Facebook, Apple y otros gigantes de Internet estadounidenses, según un documento de alto secreto obtenido por The Guardian.

El acceso de la NSA forma parte de un programa no revelado previamente llamado Prism, que permite a los funcionarios recopilar material, incluido el historial de búsqueda, el contenido de los correos electrónicos, las transferencias de archivos y los chats en directo, dice el documento”.

A medida que nuestras vidas se vuelven cada vez más digitales, es más fácil que nuestra información sea cosechada por corporaciones y gobiernos. La privacidad puede violarse automáticamente, a gran escala, de forma barata y sin que el usuario lo sepa.

En las democracias occidentales, esto tiene sus inconvenientes, pero hasta ahora la población no los ha percibido. La mayoría de las violaciones de los derechos humanos cometidas por los países desarrollados en la actualidad tienden a ser internacionales, ya sea por el colonialismo en el pasado o por el neocolonialismo en el presente. En los regímenes autoritarios, sin embargo, las consecuencias son más domésticas. La gente puede ser arrestada por criticar a su gobierno. La gente puede ser ejecutada por ser homosexual. Se puede internar a la gente en campos por tener una religión minoritaria.

El año pasado, una joven saudí, madre de dos hijos y estudiante en la Universidad de Leeds (Reino Unido), fue detenida al regresar a Arabia Saudí y condenada a 34 años de prisión. Su delito fue seguir y retuitear a varios activistas en Twitter mientras estaba en el Reino Unido. Un par de meses después, un ciudadano saudí de 72 años con doble nacionalidad y residente en Estados Unidos fue detenido y condenado a 16 años de prisión cuando regresó a Arabia Saudí para lo que se suponía que iba a ser un breve viaje. Su delito fue tuitear críticamente sobre el régimen saudí mientras estaba en Estados Unidos.

Esto también les ocurre a personas en países que son destinos turísticos populares. En Tailandia se han dictado condenas de 25 años de prisión por publicar en Internet imágenes consideradas insultantes para la monarquía del país. Ahmed Monsoor fue condenado a una década de prisión por defender los derechos humanos en EAU de forma crítica con los gobernantes, como informó Human Rights Watch [ENG].

En su tercera vista, el juez leyó seis cargos contra Mansoor, todos ellos basados en su activismo y defensa de los derechos humanos. Más tarde, el tribunal lo condenó por cinco de esos cargos, todos ellos basados en simples actos de defensa de los derechos humanos, como tuitear sobre injusticias, participar en conferencias internacionales de derechos humanos en línea e intercambios de correo electrónico y conversaciones de WhatsApp (borrados desde entonces) con representantes de organizaciones de derechos humanos, entre ellas Human Rights Watch y el Centro del Golfo para los Derechos Humanos (GCHR, por sus siglas en inglés). El tribunal lo absolvió del sexto cargo, “cooperación con una organización terrorista”.

El tribunal basó su veredicto, anunciado durante la quinta y última vista, en el Código Penal y la Ley de Ciberdelitos de 2012, que tipifican como delito la expresión pacífica de opiniones críticas con las autoridades, los altos funcionarios, el poder judicial e incluso las políticas públicas, y proporcionan una base legal para procesar y encarcelar a personas que abogan por la reforma política u organizan manifestaciones sin licencia.

Más de 1.400 millones de personas tienen la información suprimida en China y están sometidas a diversos niveles de autoritarismo. India, otro país de 1.400 millones de habitantes, es mucho menos restrictivo, pero aun así se suprime información de las redes sociales y tiene un historial desigual en materia de derechos humanos. Cientos de millones de personas en zonas de Oriente Medio y del Sudeste Asiático están sometidas a regímenes autoritarios. El opositor político de Vladimir Putin, Alexei Navalny, fue envenenado y, tras sobrevivir y regresar a Rusia, fue encarcelado y allí permanece hasta el día de hoy. Un subconjunto de países latinoamericanos y africanos tienen un gobierno autoritario. Es un problema muy extendido. Mientras tanto, instituciones dirigidas en gran medida por países desarrollados, como el FMI, colaboran gustosamente con regímenes autoritarios, lo que puede contribuir a mantenerlos en el poder.

Una de las defensas que tiene la gente contra el autoritarismo es la comunicación y la información privadas y encriptadas. Esto permite la transferencia de información y valor, incluso de forma privada. Las tecnologías de este tipo rara vez se proporcionarán de forma descendente; en cambio, para que existan y sean resistentes, deben construirse de forma ascendente y altamente distribuida.

Por el camino, los que están en el poder pintarán estas tecnologías como herramientas de narcotraficantes, traficantes de sexo y terroristas. Y lo que complicará las cosas es que sí, al igual que los buscapersonas, al igual que Internet y al igual que cualquier tecnología o red potente, los delincuentes estarán entre los que utilicen esas herramientas. Y, sin embargo, esas herramientas son necesarias y pueden ayudar a mucha más gente de la que pueden perjudicar.

El Largo Debate

Los regímenes autoritarios han recurrido a menudo a técnicas obvias contra la privacidad para evitar revoluciones. Estos regímenes quieren controlar la difusión de la información tanto como sea posible.

En cambio, en las democracias occidentales, las medidas contra la privacidad han sido más graduales y, por lo general, han existido a nivel institucional más que a nivel de los consumidores. Es más fácil conseguir que varios miles de bancos altamente regulados y unas pocas docenas de grandes plataformas de Internet y empresas de telecomunicaciones cumplan con la vigilancia continua financiera y de la información que conseguir que cientos de millones de individuos lo hagan.

En general, tenemos una serie de razones rodantes para explicar por qué es necesario violar la privacidad de una forma tan continua, sistémica y automatizada. A lo largo de las décadas de 1970, 1980 y 1990, se argumentó a menudo que la privacidad financiera y de la información debía restringirse para frenar el narcotráfico. En los años ochenta, por ejemplo, los buscapersonas eran motivo de consternación:

“Aunque los buscapersonas, o beepers, han crecido en popularidad entre la mano de obra -médicos, repartidores y periodistas los utilizan a menudo-, también se han convertido en un elemento básico en el negocio de la droga, planteando nuevos problemas a las fuerzas de seguridad y amenazando con empañar la imagen de una industria de alta tecnología en auge.” – Washington Post, 1988, “Message is Out on Beepers”

A partir de la década de 2000, la financiación del terrorismo pasó a ocupar un lugar central. La Patriot Act de 2001, entre otras cosas, amplió las capacidades de vigilancia del gobierno estadounidense en nombre de la lucha contra el terrorismo. Los programas de la NSA en la década de 2010, revelados por Snowden, ampliaron y automatizaron aún más esa capacidad mediante la conexión con las principales plataformas de mensajería de Internet y la agregación de tanta comunicación en línea como fuera posible.

Más recientemente, el mensaje público en torno a las restricciones a la privacidad ha girado en torno a la imaginería infantil y/o los Estados-nación sancionados. A lo largo de 2022, la Comisión Europea propuso una legislación que intentaría eliminar todas las comunicaciones privadas obligando al escaneo automático de correos electrónicos y mensajes, incluidos los mensajes cifrados, en busca de ciertos tipos de contenido ilegal. Aunque todo el mundo está, por supuesto, en contra de la existencia y distribución de imágenes tan espantosas, la idea de que todos los métodos de comunicación de todos los ciudadanos deban ser continuamente escaneados y puestos a disposición del gobierno es considerada por muchos como una extralimitación extrema. Del mismo modo, la sanción del Tesoro estadounidense a Tornado Cash fue una medida enérgica contra los métodos criptográficos de privacidad debido a su asociación con los hackeos DeFi, incluso por parte de Corea del Norte. Cualquier entidad que maneje fondos a escala comercial ha realizado diversas comprobaciones de identidad, por lo que varios custodios privados centralizados tienden a ser clausurados con regularidad. En la era moderna, a diferencia del pasado, la privacidad financiera se considera sinónimo de blanqueo de dinero.

Otro problema está relacionado con la recaudación de impuestos. En tiempos pasados, cuando las transacciones eran más intrínsecamente privadas, algo como un impuesto sobre la renta era relativamente inviable. Se tendía a gravar la propiedad y las exportaciones/importaciones, así como la renta de los grandes establecimientos o patrimonios, porque todo ello era bastante visible y auditable. Por el contrario, gravar la renta a nivel individual era, en general, una propuesta engorrosa debido a la dificultad y los gastos de auditarla. Incluso hoy en día, gravar con exactitud las empresas en las que predomina el efectivo sigue siendo un reto.

Sin embargo, con la generalización de los libros de contabilidad bancaria y las nóminas automáticas de los empresarios, a los gobiernos les resultó más fácil auditar los ingresos y gravarlos. Los empresarios pagan a sus empleados, informan de los pagos al gobierno y todo el proceso es auditable. Los impuestos sobre la renta se convirtieron así en la forma dominante de tributación.

De cara al futuro, si una parte significativa de la economía se desplaza hacia el trabajo global entre iguales, y el dinero y la información en general se vuelven más encriptados y privados, y el dinero puede ser auto custodiado y moverse por todo el mundo, ¿qué significa esto para la capacidad de los gobiernos de auditar los ingresos y gravarlos a nivel individual? Estas auditorías y evaluaciones podrían resultar mucho más caras y, para los usuarios más sofisticados, potencialmente imposibles.

Una perspectiva sería que los gobiernos simplemente tuvieran que cambiar sus modelos impositivos con el tiempo, si de hecho la tecnología de privacidad distribuida de código abierto ascendente y las redes monetarias/informativas abiertas se generalizan. En cierto sentido, esto supondría una vuelta a cómo eran las cosas antes, excepto en el ámbito digital. Una mayor parte de los impuestos tendría que recaer sobre cosas más físicas, grandes y visibles, como la propiedad, las grandes empresas y la logística y los puntos de venta de productos físicos.

La otra perspectiva, generalmente desde el punto de vista del gobierno, es que en su lugar, entonces toda la privacidad tiene que ser eliminada. Cada transacción entre cada par, globalmente, tiene que ser controlable para que pueda ser auditada y gravada. Incluso si se desarrolla una tecnología emergente de código abierto para permitir la privacidad, dicha tecnología debe ser prohibida y/o marginada en la medida de lo posible para evitar su uso generalizado. Puede que incluso sea necesario imponer más restricciones a los desarrolladores de dicha tecnología, como propuso esencialmente la Ley contra el blanqueo de capitales de activos digitales.

Desgraciadamente, esta segunda perspectiva adquiere un significado muy diferente cuando recordamos que miles de millones de personas viven bajo el autoritarismo y que la gente puede ser fácilmente detenida y condenada a largas penas de prisión por criticar a su gobierno, organizar protestas, tener una orientación sexual equivocada, tener una religión equivocada o cualquier otro aspecto minoritario o desaprobado de su vida.

A largo plazo, considero que el resultado, en uno u otro sentido, es más una cuestión de tecnología que de política. De arriba abajo, está el desarrollo de Big Data y las capacidades automatizadas de vigilancia de datos. De abajo arriba, está el desarrollo de herramientas de encriptación y redes monetarias y de información abiertas. Sea cual sea la dirección que resulte más poderosa, desempeñará un papel fundamental en el funcionamiento de todo tipo de cosas en las próximas décadas, incluidas diversas interacciones económicas.

Por lo tanto, para los defensores de la privacidad y las redes abiertas, ganar se convierte en una cuestión de hacer que la tecnología sea fácil de usar, demasiado costosa de erradicar y bien entendida por el público. Para los defensores de la vigilancia omnipresente, ganar se convierte en una cuestión de convencer al público de que la privacidad no es deseable y de que estas herramientas no son necesarias o son peligrosas, al tiempo que mejoran sus capacidades de recopilación y clasificación de datos.

Y, desde la perspectiva de los analistas, el reto y la oportunidad consisten en ver hacia dónde se dirigen estas tendencias, lo que significa supervisar el progreso de los enfoques ascendente y descendente para ver quién lleva la delantera.

Nota del editor: ¿Ya ha creado una cuenta en Swan? Únase a Lyn Alden y empiece a apilar saturaciones con nosotros.

Diríjase a Swan.com/alden y recibirá 10 $ en Bitcoin GRATIS después de crear una cuenta Swan.